Guia: https://www.jorgedelacruz.es/2014/04/03/zimbra-seguridad-i-parte/

Vamos securizar falsos emails usando el from de nuestros usuarios, por ejemplo me logeo (pero no autentico) por puerto 25 a una MTA de zimbra sin securizar, y le digo que soy hola@jorgedelacruz.es (que existe) y que quiero mandar un correo a contacto@jorgedelacruz.es (que también existe), Zimbra se lo traga y lo envía. Vamos a ver unos simples pasos para corregir esto, de tal manera que esta acción solo se pueda realizar desde nuestros mynetworks. Vamos a añadir un primer filtro antes de la autenticación SMTP:

Pero, por defecto, Zimbra permite que una vez está un Usuario autenticado, pueda enviar emails en nombre de otra dirección de correo. Lo cual es muy peligroso, y puede comprometer el buen funcionamiento de nuestro Sistema de Correo, y sobre todo la seguridad de la Empresa y sus Usuarios

Activando la Seguridad para comprobar que el login de usuario y su dirección de correo, corresponde con lo que dice su username en el sasl

su zimbra

zmprov mcf zimbraMtaSmtpdSenderLoginMaps proxy:ldap:/opt/zimbra/conf/ldap-slm.cf +zimbraMtaSmtpdSenderRestrictions reject_authenticated_sender_login_mismatch- El siguiente paso es abrir el fichero

nano /opt/zimbra/conf/zmconfigd/smtpd_sender_restrictions.cf- Ahora modificamos (o agregamos reject_sender_login_mismatch)

permit_mynetworks

X

permit_mynetworks, reject_sender_login_mismatch- Después de un minuto aproximadamente, zmconfigd actualizará la configuración de postfix y aplicará correctamente los nuevos cambios que hemos introducido.

Whitelist para ciertas cuentas

- Seguramente necesitemos activar una pequeña Whitelist, para que ciertas cuentas o usuarios si puedan realizar este cambio de dirección de correo, y con un login puedan enviar en nombre de otras cuentas, tipo formularios de contacto, no-reply, etc.

- El primer paso es crear la base de datos de usuario:

su zimbra

nano /opt/zimbra/conf/slm-exceptions-db- El segundo paso es introducir las direcciones que queremos permitir y luego el usuario real:

gustavogustavo.matamoros@siua.ac.cr gmatamor- El tercer paso es hacer el postmap para que se cree la Base de Datos correctamente:

postmap /opt/zimbra/conf/slm-exceptions-db- Configuramos el servidor para aceptar el archivo

zmprov mcf zimbraMtaSmtpdRejectUnlistedRecipient yes

zmprov mcf zimbraMtaSmtpdRejectUnlistedSender yes

zmmtactl restart

zmconfigdctl restart- El comando ahora a ejecutar con el zmprov añade la base de datos de Whitelist:

zmprov mcf zimbraMtaSmtpdSenderLoginMaps 'lmdb:/opt/zimbra/conf/slm-exceptions-db, proxy:ldap:/opt/zimbra/conf/ldap-slm.cf' +zimbraMtaSmtpdSenderRestrictions reject_authenticated_sender_login_mismatchSegunda Parte

guia: https://www.jorgedelacruz.es/2015/07/21/zimbra-seguridad-iii-parte/

Uno de los principales problemas de SPAM hacía nuestras cuentas es precisamente el permitir que falsos mail from nos envien correos a nuestros usuarios. Del modo que lanzando un telnet por el puerto 25 por ejemplo, podemos enviar un correo hacía un usuario legítimo usuario@dominio.com desde una cuenta con el mismo dominio como por ejemplo holaquetal@dominio.com, y Zimbra se lo come por defecto y el usuario lo recibe.

Desde Zimbra Collaboration 8.5 se introdujeron una serie de mejoras para temas como por ejemplo este y hoy os quiero dejar aquí los sencillos pasos para proteger nuestros entornos Zimbra Collaboration 8.5 en adelante rechazando estos falsos mail from, como usuario zimbra lanzaremos los siguientes comandos:

zmprov mcf zimbraMtaSmtpdRejectUnlistedRecipient yes

zmprov mcf zimbraMtaSmtpdRejectUnlistedSender yes

zmmtactl restart

zmconfigdctl restartFirmado digital y encriptado – desencriptado de nuestros correos con OpenPGP

Saludos amigos, con este post vamos a conseguir firmar y lo más importante, encriptar, nuestros mensajes desde nuestro Webmail en Zimbra. Añadiendo una seguridad extra, completamente necesaria en los días que corren. De esta manera vamos a poder enviar Emails encriptados a cualquier destinatario y a la inversa, consiguiendo una comunicación segura, y encriptada. Pero antes de todo vamos por pasos.

¿Qué es PGP?

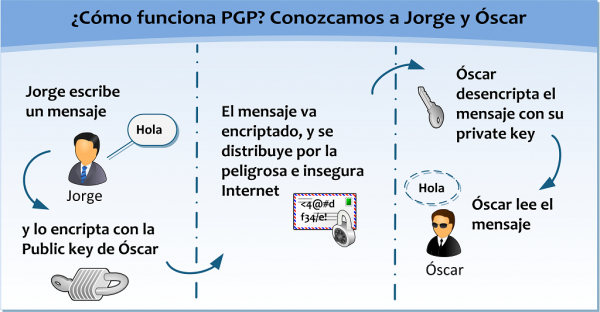

PGP (Pretty Good Privacy) es el protocolo que nos permite firmar digitalmente y encriptar mensajes de correo electrónico (emails). Funciona end-to-end, de esta forma los mensajes son encriptados en el ordenador que lo envía, y son desencriptados por el ordenador que lo recibe. No es posible un ataque de man-in-te-middle para descifrar el contenido del mensaje. Esto excluye las líneas de Asunto, De y Para, que viajan en texto plano, pero seguimos teniendo el contenido del mensaje cifrado, que es lo importante.

Se que la explicación puede parecer confusa, así que he preparado una ilustración que puede ayudarnos a comprender mejor cómo funciona PGP.

Zimlet de OpenPGP

Lo mejor de Zimbra Collaboration Suite, aparte de que es un producto súblime, es la comunidad. Ninguna otra plataforma de correo tiene una comunidad tan grande como Zimbra, y esto se nota en la cantidad y calidad de los Zimlets que desarrolla la Comunidad y empresas.

Instalación

guia: https://www.zimbra.org/extend/items/view/zimbra-openpgp-zimlet

rm -Rf /opt/zimbra/zimlets-deployed/_dev/tk_barrydegraaff_zimbra_openpgp/

su zimbra

wget https://github.com/Zimbra-Community/pgp-zimlet/releases/download/2.7.6/tk_barrydegraaff_zimbra_openpgp.zip -O /tmp/tk_barrydegraaff_zimbra_openpgp.zip

zmzimletctl deploy /tmp/tk_barrydegraaff_zimbra_openpgp.zip

zmmailboxdctl restartAtaque Erro sender «from=<>»

- Si dentro de los logs del sistema aparece que un sender es from=<>, debemos crear una regla para evitar esto