https://docs.microsoft.com/es-es/learn/modules/protect-against-security-threats-azure/

Unidad 1: Introducción

En este módulo se proporciona información sobre algunas de las herramientas de seguridad que pueden ayudar a proteger la infraestructura y los datos al trabajar en la nube.

Seguridad es una palabra pequeña para un concepto de gran importancia. Hay muchísimos factores que se deben tener en cuenta a la hora de proteger las aplicaciones y los datos. ¿Cómo ayuda Azure a proteger las cargas de trabajo que ejecuta en la nube y en el centro de datos local?

Tailwind Traders es una empresa ficticia que distribuye productos para la remodelación del hogar. Esta empresa cuenta con ferreterías minoristas en todo el mundo y en línea.

Tailwind Traders está especializada en precios competitivos, envío rápido y una amplia gama de artículos. Va a examinar las tecnologías en la nube para mejorar las operaciones comerciales y apoyar el crecimiento en nuevos mercados. Al migrar a la nube, la empresa tiene previsto mejorar su experiencia de compra para diferenciarse de sus competidores.

¿Cómo ejecuta Tailwind Traders de forma segura en la nube y en el centro de datos?

Tailwind Traders ejecuta una combinación de cargas de trabajo en Azure y en su centro de datos.

La empresa tiene que garantizar que todos sus sistemas cumplen un nivel mínimo de seguridad y que su información está protegida frente a ataques. También necesita una manera de recopilar eventos de seguridad de su patrimonio digital y de tomar medidas conforme a ellos.

Ahora se verá cómo puede Tailwind Traders usar algunas de las herramientas y características de Azure como parte de su estrategia de seguridad general.

Unidad 2: Protección frente a amenazas de seguridad mediante Azure Security Center

Tailwind Traders va a ampliar su uso de servicios de Azure. Todavía tiene cargas de trabajo en el entorno local con procedimientos recomendados actuales de configuración relacionados con la seguridad y procedimientos empresariales. ¿Cómo garantiza la empresa que todos sus sistemas cumplen un nivel mínimo de seguridad y que su información está protegida frente a ataques?

Muchos servicios de Azure incluyen características de seguridad integradas. Las herramientas de Azure también pueden ayudar a Tailwind Traders con este requisito. Vamos a empezar por examinar Azure Security Center.

¿Qué es Azure Security Center?

Azure Security Center es un servicio de supervisión que proporciona visibilidad del nivel de seguridad en todos los servicios, tanto en Azure como en el entorno local. El término nivel de seguridad se refiere a las directivas y a los controles de ciberseguridad, así como a la predicción, la prevención y la respuesta a las amenazas de seguridad.

Security Center puede:

- Supervisar la configuración de seguridad en las cargas de trabajo locales y en la nube.

- Aplicar automáticamente la configuración de seguridad necesaria a los nuevos recursos a medida que se publican en línea.

- Proporcionar recomendaciones de seguridad basadas en las configuraciones, los recursos y las redes actuales.

- Supervisar de forma continua los recursos y realizar valoraciones de seguridad automáticas para identificar posibles vulnerabilidades antes de que alguien las aproveche.

- Usar el aprendizaje automático para detectar y bloquear la instalación de malware en las máquinas virtuales (VM) y otros recursos. También puede usar controles de aplicaciones adaptables para definir reglas que indiquen las aplicaciones permitidas a fin de garantizar que solo se puedan ejecutar las aplicaciones permitidas.

- Detectar y analizar posibles ataques entrantes e investigar amenazas y otras actividades posteriores a una brecha que pudieran haberse producido.

- Proporcionar control de acceso Just-in-Time a los puertos de red. Esto reduce la superficie expuesta a ataques al garantizar que la red solo permite el tráfico necesario en el momento en que se necesita.

En este breve vídeo se explica cómo Security Center puede ayudar a proteger las redes, proteger y supervisar los recursos en la nube, y mejorar la posición de seguridad general.

Vídeo

- Conforme su ambiente tecnológico crece como sabe que sus servicios están seguros? o o se encuentra bajo un ataque?

- Azure Security Center brinda un lugar donde verificar su configuración de seguridad, identificar riegos potenciales de seguridad y análisis de ataques

- Usted puede aplicar cualquier configuración de seguridad cuando crea nuevos recursos

- Y puede supervisar tanto su ambiente de nube como local

- Azure Security Center brinda recomendaciones como mejorar su seguridad basado en sus configuraciones, recursos y redes

- Las evaluaciones automáticas de seguridad identifican potenciales debilidades o vulnerabilidades antes que puedan ser explotadas

- Y con el puntaje de seguridad podrá ver el impacto de las mejoras que toma

- También podrá supervisar y controlar la red, archivos, MV’s y abrir puetos solo cuando los necesite

- Y recibir alertas cuando archivos importantes cambien y solo permitir que aplicaciones permitidas puedan ser instaladas

- Esto incluye Machinne Learning detecte y bloquee un potencial malware

- Y también puede detectar ataques entrantes, para que pueda investigar más

- Esto puede incluir intentos de ingreso de conocidas IP’s, cambios en las llaves de registros y comandos sospechosos

- Azure Security Center le va permitir fortalecer sus redes, supervisar y controlar sus recursos y mejorar su seguridad

Reconocimiento del nivel de seguridad

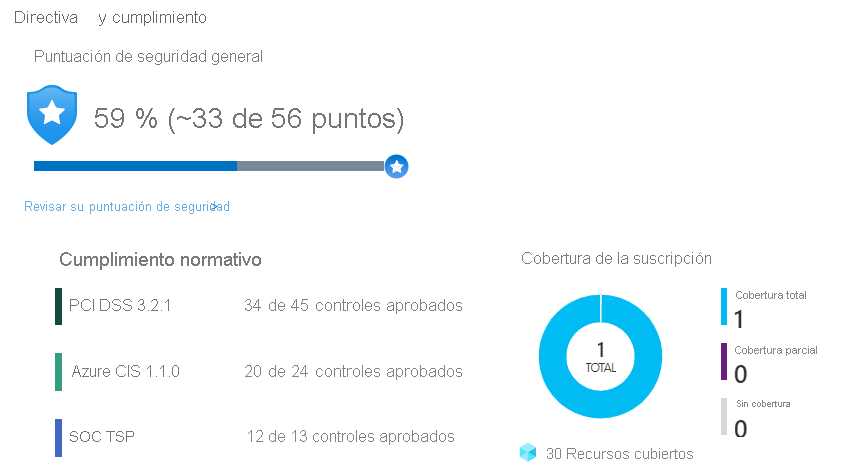

Tailwind Traders puede usar Security Center para obtener un análisis detallado de los distintos componentes de su entorno. Como los recursos de la empresa se analizan con respecto a los controles de seguridad de cualquier directiva de gobernanza que haya asignado, puede ver su cumplimiento normativo general desde una perspectiva de seguridad desde una sola ubicación.

Consulte el siguiente ejemplo de lo que se podría ver en Azure Security Center

Imagine que Tailwind Traders debe cumplir el Estándar de Seguridad de Datos para la Industria de Tarjeta de Pago (PCI DSS). En este informe se muestra que la empresa tiene recursos que debe corregir.

En la sección Protección de seguridad de recursos, Tailwind Traders puede ver el estado de sus recursos desde una perspectiva de seguridad. Para facilitar la clasificación por orden de prioridad de las acciones correctivas, las recomendaciones se clasifican como de gravedad baja, media y alta. A continuación se muestra un ejemplo.

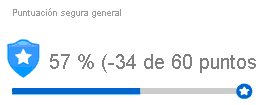

¿Qué es la puntuación de seguridad?

La puntuación de seguridad es una medida del nivel de seguridad de una organización.

La puntuación de seguridad se basa en controles de seguridad, o en grupos de recomendaciones de seguridad relacionadas. La puntuación se basa en el porcentaje de controles de seguridad que se satisfacen. Cuantos más controles de seguridad se satisfacen, mayor es la puntuación que se recibe. La puntuación mejora cuando se corrigen todas las recomendaciones de un único recurso dentro de un control.

Este es un ejemplo de Azure Portal en el que se muestra una puntuación del 57 por ciento, o 34 de 60 puntos.

El seguimiento de las recomendaciones de la puntuación de seguridad ayuda a proteger a la organización frente a amenazas. Desde un panel centralizado de Azure Security Center, las organizaciones pueden supervisar la seguridad de sus recursos de Azure, como identidades, datos, aplicaciones, dispositivos e infraestructura, y trabajar en ella.

La puntuación de seguridad ayuda a:

- Notificar el estado actual del nivel de seguridad de la organización.

- Mejorar el nivel de seguridad al proporcionar detectabilidad, visibilidad, orientación y control.

- Comparar con los puntos de referencia y establecer indicadores clave de rendimiento (KPI).

Protección frente a amenazas

Security Center incluye funciones avanzadas de defensa en la nube para máquinas virtuales, seguridad de red e integridad de archivos. Ahora se verá cómo se aplican algunas de estas funciones a Tailwind Traders.

- Acceso Just-in-Time Tailwind Traders configurará el acceso Just-in-Time a las máquinas virtuales. Este acceso bloquea el tráfico de forma predeterminada en puertos de red específicos de máquinas virtuales, pero permite el tráfico durante un tiempo especificado cuando un administrador lo solicita y lo aprueba.

- Controles de aplicaciones adaptables Tailwind Traders puede controlar qué aplicaciones se pueden ejecutar en sus máquinas virtuales. En segundo plano, Security Center usa aprendizaje automático para examinar los procesos que se ejecutan en una máquina virtual. Crea reglas de excepción para cada grupo de recursos que contiene las máquinas virtuales y proporciona recomendaciones. Este proceso proporciona alertas que notifican a la empresa si hay aplicaciones no autorizadas en ejecución en sus máquinas virtuales.

- Protección de red adaptable Security Center puede supervisar los patrones de tráfico de Internet de las máquinas virtuales y compararlos con la configuración actual de los grupos de seguridad de red (NSG) de la empresa. A partir de ahí, Security Center puede hacer recomendaciones sobre si los NSG deben bloquearse más y proporcionar pasos de corrección.

- Supervisión de la integridad de los archivos Tailwind Traders también puede configurar la supervisión de los cambios en archivos importantes tanto en Windows como en Linux, la configuración del registro, las aplicaciones y otros aspectos que podrían indicar un ataque de seguridad.

Responder a alertas de seguridad

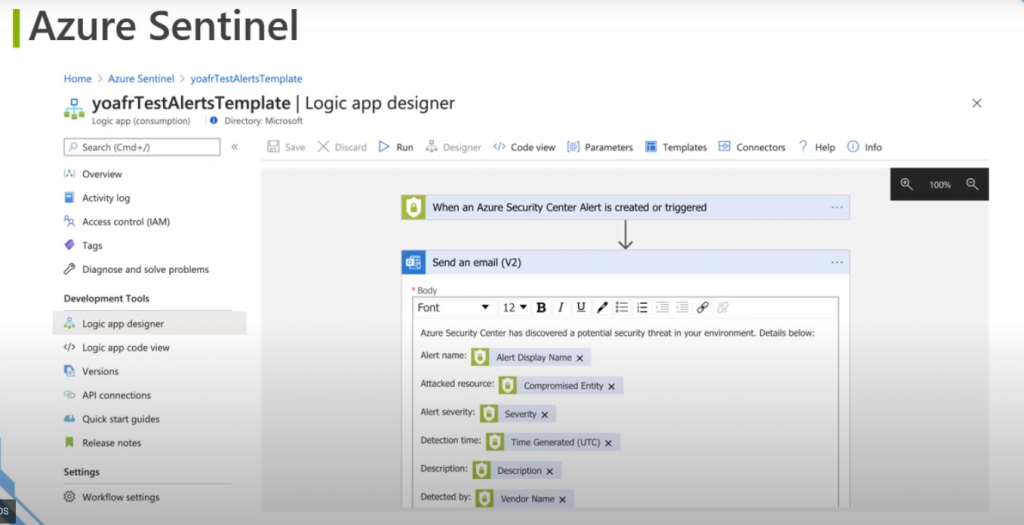

Tailwind Traders puede usar Security Center para obtener una vista centralizada de todas sus alertas de seguridad. Desde ahí, la empresa puede descartar las alertas falsas, investigarlas más, corregir una alerta de forma manual, o bien usar una respuesta automatizada con una automatización de flujo de trabajo.

La automatización de flujo de trabajo usa conectores de Azure Logic Apps y Security Center. La aplicación lógica se puede desencadenar mediante una alerta de detección de amenazas o una recomendación de Security Center, filtrada por nombre o por gravedad. Luego, se puede configurar para que ejecute una acción, como enviar un correo electrónico o publicar un mensaje en un canal de Microsoft Teams.

MCT Video 4.1.1: Azure Security Center

- Azure Security Center es un servicio unificado de seguridad de la infraestructura y datos que brinda seguridad en la cargas de trabajo

- Abarca 3 desafios:

- Cargas de trabajo que cambian con rapidez: el usuario de Azure puede crear y modificar sus servicios y recursos con rapidez, entonces como pueden asegurar que se cumplen con los estándares de seguridad

- Ataques cada vez más sofisticados: la nube al ser un servicio basado en Internet es mas vulnerable a ataques

- Aptitudes de seguridad son escasas: ya que las alertas de seguridad sobrepasan a los profesionales de seguridad

- Para poder cumplir estos desafíos Azure proporciona al cliente las herramientas necesarias para fortalecer su red, proteger sus servicios y estar al tanto de su estado de seguridad

- Fortalecer la postura de seguridad: permite comprender el esta de los recursos y si están seguros

- Proteger contra amenazas: al evaluar las cargas de trabajo y generar recomendaciones de prevención de amenazas y alertas de seguridad

- Obtener seguridad más rápido: ya que esta integrado de forma nativa en Azure

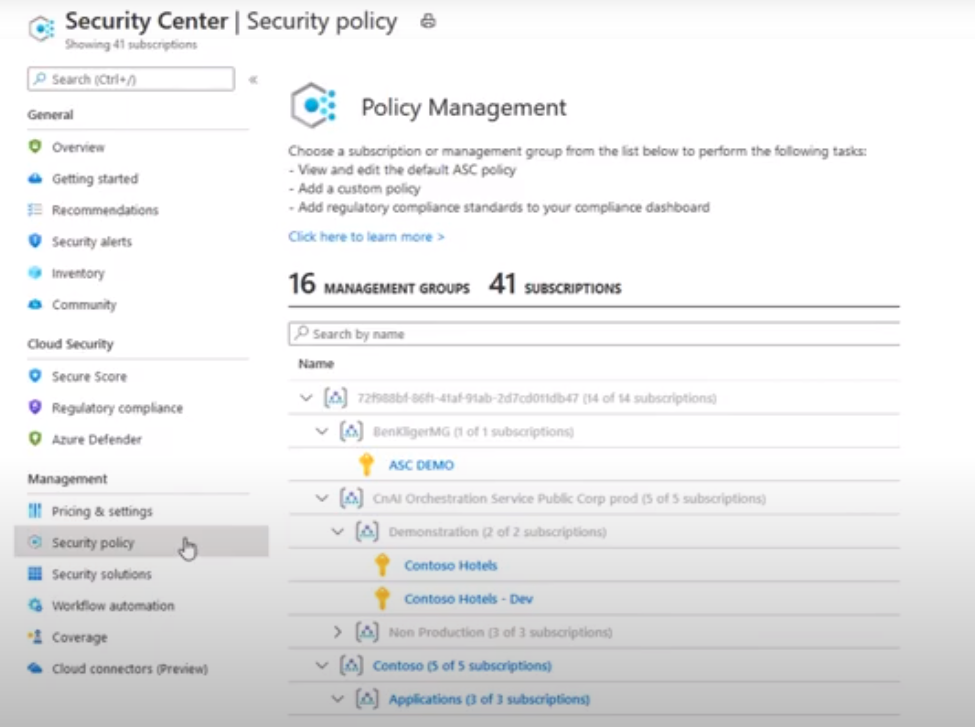

- Las políticas de seguridad y de cumplimiento de la organización son un aspecto básico de la seguridad que se debe conocer

- En Azure se pueden establecer directivas de seguridad personalizadas y todas se crean con Security Policy por lo que el cliente las puede recibir completas y que han sido creadas por expertos de clase mundial

- Así el cliente las puede aplicar a nivel de grupos de administración, suscripciones o inquilino completo

- Una vez que tenemos nuestras directivas de seguridad las recomendaciones se revisan en función de estas

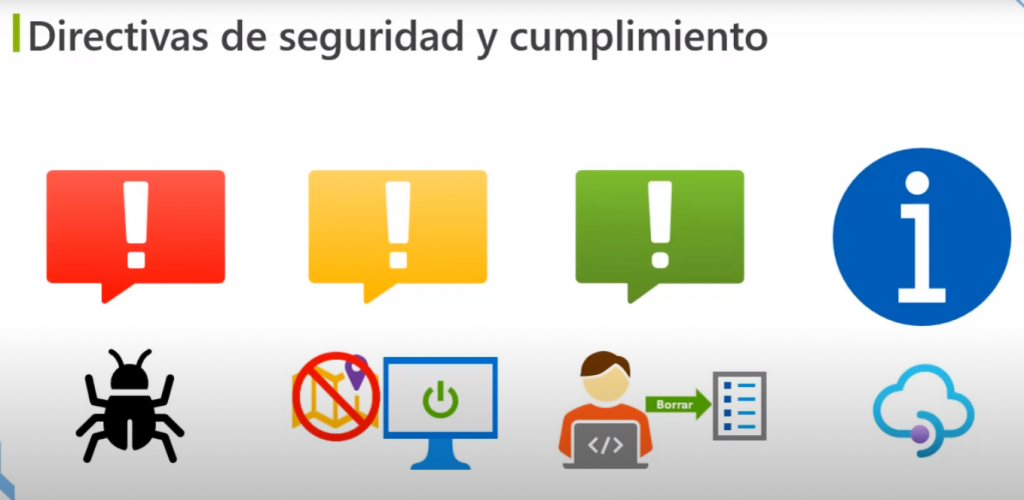

- Ahora el personal de seguridad es alertado a través de notificaciones creadas por el centro de seguridad

- Son alertas que se dan cuando se detecta una amenaza de seguridad en los recursos

- Un incidente de seguridad es un conjunto de alertas de seguridad relacionadas y así no notificar por cada una

- Por ejemplo, una alerta de inicio de sesión de una dirección IP malintencionada, cuando se ha borrado un registro de evento, cuando se detecta la supresión de un un aviso legal que se muestra al inicio de sesión, cuando hay un comportamiento de minería de datos

- Cuando existen alertas de seguridad Azure Security Center asigna una gravedad a las alertas para priorizar el orden como deben tratarse

- A demás brinda una vista única de una campaña de ataques y todas la alertas relacionadas lo facilita que acciones tomo el ataque y que recursos se vieron comprometidos y con esto se generan recomendaciones de como actuar ante el ataque

- Y como no todas las amenazas son iguales estas se clasifican por gravedad:

- Alta: cuando existe una alta de que un recurso este comprometido y debe ser investigado de inmediato, por ejemplo instalación de un malware

- Medio: cuando una actividad es sospechosa y podría indicar que un recurso esta comprometido, por ejemplo intento de inicio de sesión desde una ubicación anómala

- Bajo: cuando puede ser un ataque que Azure no esta seguro si es un ataque, por ejemplo borrar un registro

- Informativo: Alertas informativas o cuando se utilizar un API REST con una ID de alerta específico

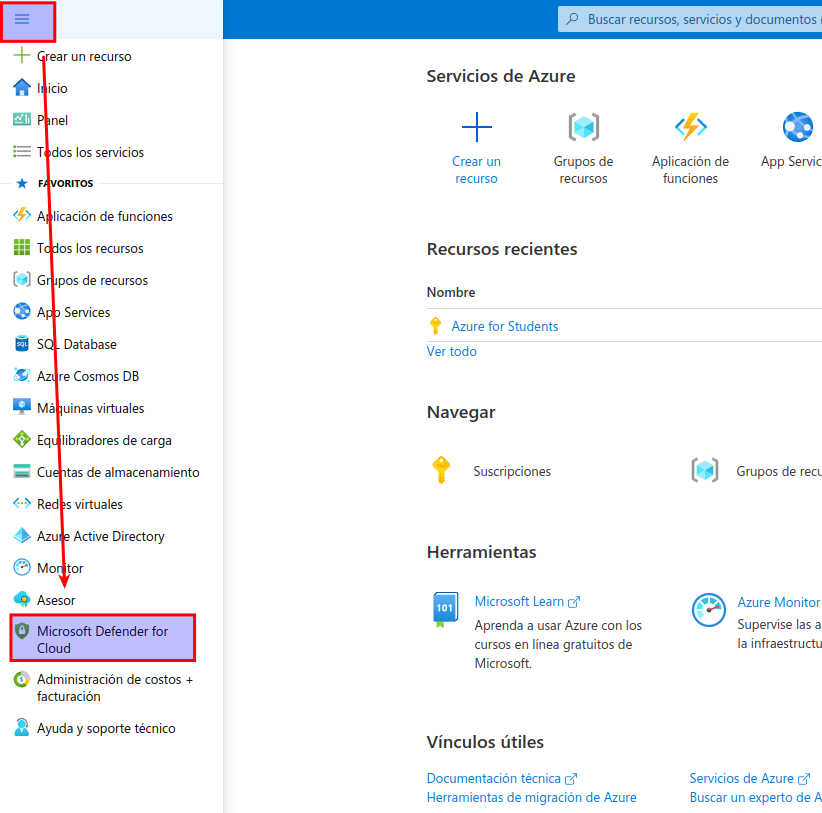

- Para acceder al Centro de Seguridad ingresamos al portal de Azure Menú->Microsoft Defender for Cloud

- Aparece un dashboard con información como:

- Puntuación de seguridad: Azure supervisa todos los recursos, grupos, suscripciones, etc y las junta en una sola puntuación

- Recomendaciones: podemos visitar las recomendaciones para mejorar la puntuación las cuales tienen una gravedad

- Cumplimento normativo: Azure ofrece el cumplimiento normativos para estándares ISO 27001 / PCI DSS 3.2.1 / SOC TSP y además para cada suscripción se le asigna Azure Security Bechmark que es el estándar de Microsoft

- Azure Defender: proporciona las alertas contra amenazas par MV’s, apps Service, BD’s, Contenedores, entre otros y también se puede agregar a servidores locales, o MV’s locales o nube como AWS, también permite la administración de los puertos de las MV’s para que solo tengan acceso «Just And Time» para bloquear o permitir el trafico entrante a las MV’s en un horario específico y también administrar cuales programas pueden ser o no instaladas en las MV’s

- Inventario: se muestra un inventario de los recursos que se han conectado a Security Center y mostrará las recomendaciones para el inventario

Unidad 3: Detección de amenazas de seguridad y respuesta a ellas mediante Azure Sentinel

La administración de la seguridad a gran escala puede beneficiarse de un sistema de administración de eventos e información de seguridad (SIEM) dedicado. Un sistema SIEM agrega datos de seguridad de muchos orígenes diferentes (siempre y cuando esos orígenes admitan un formato de registro de estándar abierto). También proporciona funciones para la detección de amenazas y la respuesta a ellas.

Azure Sentinel es el sistema SIEM basado en la nube de Microsoft. Usa análisis de seguridad inteligente y análisis de amenazas.

Capacidades de Azure Sentinel

- Recopilación de datos en la nube a gran escala Recopile datos de todos los usuarios, dispositivos, aplicaciones e infraestructura, tanto locales como de varias nubes.

- Detección de amenazas no detectadas anteriormente Minimice los falsos positivos mediante el análisis y la inteligencia sobre amenazas completos de Microsoft.

- Investigación de amenazas con inteligencia artificial Examine actividades sospechosas a gran escala y saque provecho de los años de experiencia en el campo de la ciberseguridad de Microsoft.

- Respuesta rápida a los incidentes Use la orquestación y la automatización de tareas comunes integradas.

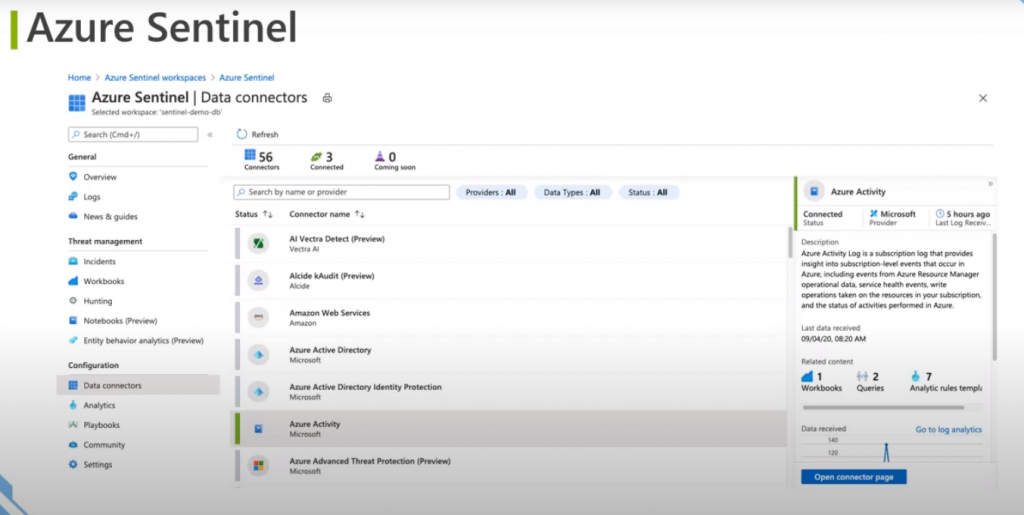

Conexión de los orígenes de datos

Tailwind Traders decide explorar las capacidades de Azure Sentinel. En primer lugar, la empresa identifica y conecta sus orígenes de datos.

Azure Sentinel admite una serie de orígenes de datos que puede analizar en busca de eventos de seguridad. Estas conexiones las administran conectores integrados o API y formatos de registro estándar del sector.

- Conexión de soluciones de Microsoft Los conectores proporcionan integración en tiempo real para servicios como las soluciones de Protección contra amenazas de Microsoft, orígenes de Microsoft 365 (incluido Office 365), Azure Active Directory y Firewall de Windows Defender.

- Conexión de otros servicios y soluciones Hay conectores disponibles para servicios y soluciones comunes que no son de Microsoft, incluidos AWS CloudTrail, Citrix Analytics (Security), Sophos XG Firewall, VMware Carbon Black Cloud y Okta SSO.

- Conexión de orígenes de datos estándar del sector Azure Sentinel admite datos de otros orígenes que usan el estándar de mensajería Formato de evento común (CEF), Syslog o la API REST.

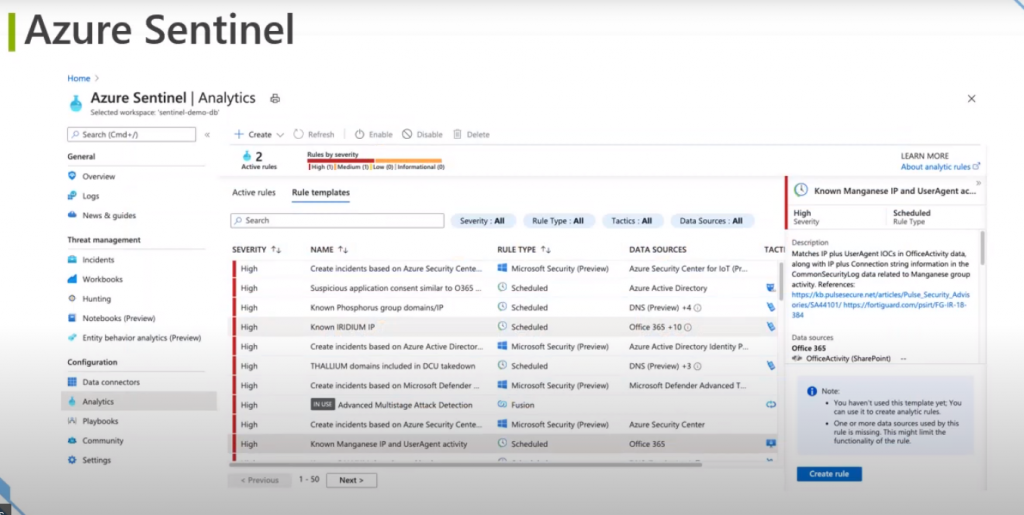

Detectar amenazas

Tailwind Traders debe recibir notificaciones de cualquier actividad sospechosa. Decide usar tanto análisis integrados como reglas personalizadas para detectar las amenazas.

Los análisis integrados usan plantillas diseñadas por el equipo de expertos y analistas de seguridad de Microsoft que se basan en amenazas conocidas, vectores de ataque comunes y cadenas de escalado de actividades sospechosas. Estas plantillas se pueden personalizar y buscan cualquier actividad que parezca sospechosa en el entorno. En algunas plantillas se usan análisis de comportamiento de aprendizaje automático que se basan en algoritmos propiedad de Microsoft.

Los análisis personalizados son reglas que se crean para buscar criterios concretos en el entorno. Se puede obtener una vista previa del número de resultados que generaría la consulta (en función de eventos de registro pasados) y establecer una programación para que se ejecute la consulta. También se puede establecer un umbral de alerta.

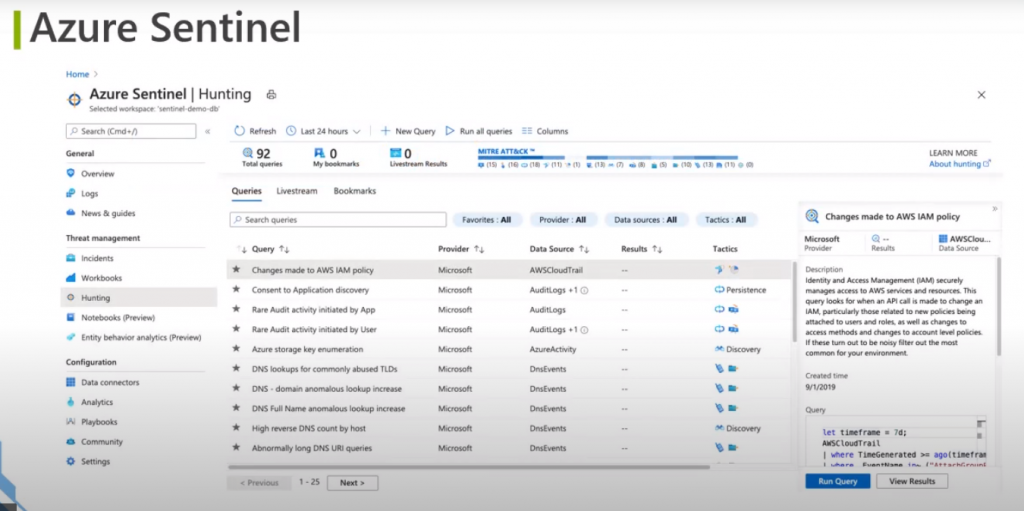

Investigación y respuesta

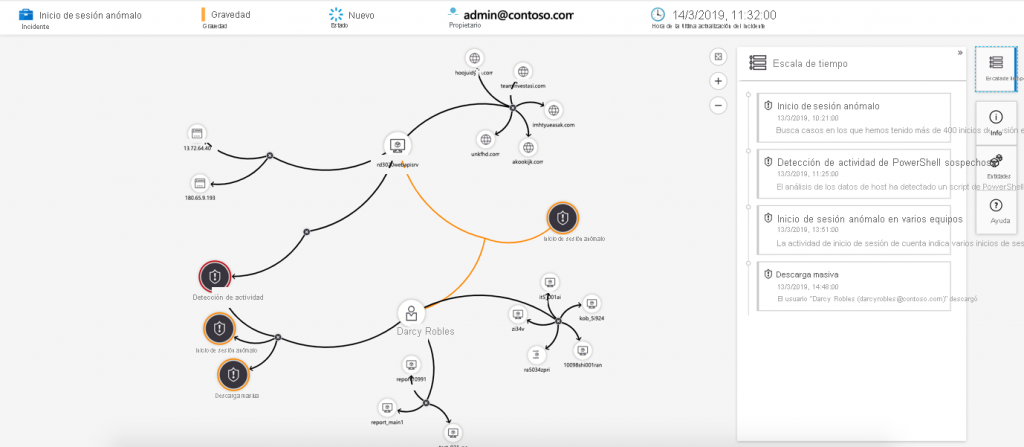

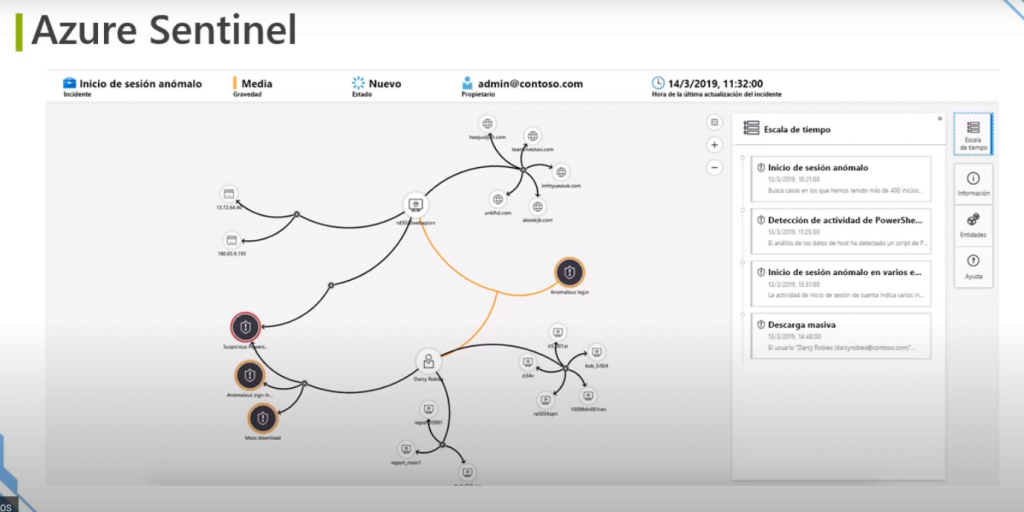

Cuando Azure Sentinel detecta eventos sospechosos, Tailwind Traders puede investigar alertas o incidentes (un grupo de alertas relacionadas) concretos. Con el grafo de investigación, la empresa puede revisar información de entidades directamente conectadas a la alerta y ver consultas de exploración comunes para ayudar a guiar la investigación.

Este es un ejemplo en el que se muestra el aspecto de un grafo de investigación en Azure Sentinel.

La empresa también usará Libros de Azure Monitor para automatizar las respuestas a las amenazas. Por ejemplo, puede establecer una alerta que busque direcciones IP malintencionadas que accedan a la red y crear un libro que siga estos pasos:

- Cuando se desencadene la alerta, abrir una incidencia en el sistema de incidencias de TI.

- Enviar un mensaje al canal de operaciones de seguridad de Microsoft Teams o Slack para asegurarse de que los analistas de seguridad conocen el incidente.

- Enviar toda la información de la alerta al administrador de red sénior y al administrador de seguridad. El mensaje de correo electrónico incluye dos botones de opción de usuario: Bloquear u Omitir.

Cuando un administrador selecciona Bloquear, la dirección IP se bloquea en el firewall y el usuario se deshabilita en Azure Active Directory. Cuando un administrador selecciona Omitir, la alerta se cierra en Azure Sentinel y el incidente se cierra en el sistema de incidencias de TI.

El libro se sigue ejecutando después de recibir una respuesta de los administradores.

Los libros se pueden ejecutar manual o automáticamente cuando una regla desencadena una alerta.

MCT: Video 4.1.2: Azure Sentinel

- Es una solución de administración de eventos de seguridad y de orquestación y respuestas automatizadas de seguridad, escalable y nativa de la nube

- Y ofrece un análisis de seguridad inteligente de amenazas para todas la empresa, por tanto es la encargada de identificar amenazas y generar respuesta a estas amenazas

- permite:

- Obtener conclusiones: obteniendo datos desde cualquier servicios o recurso

- Detectar e investigar amenazas: análisis inteligentes de las amenazas con el aprendizaje automático

- Automatizar la respuesta: utilizando los nootebook o estrategias e integrando Azure Logic Apps

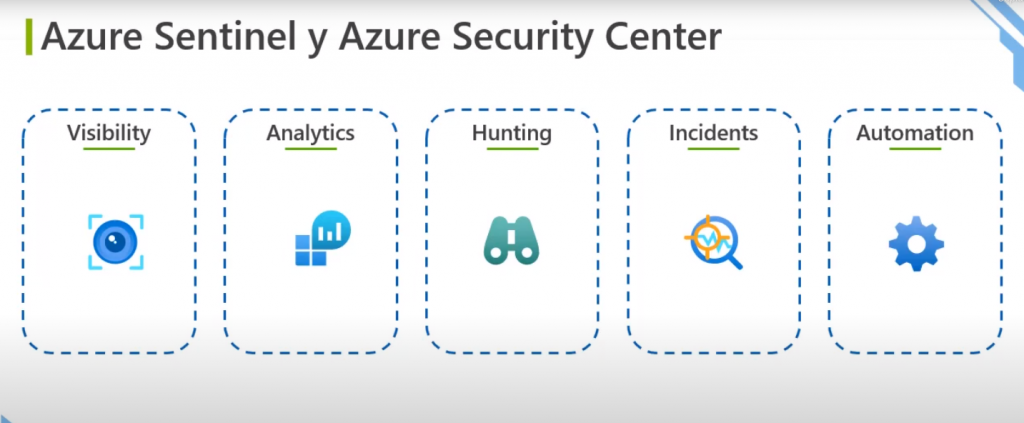

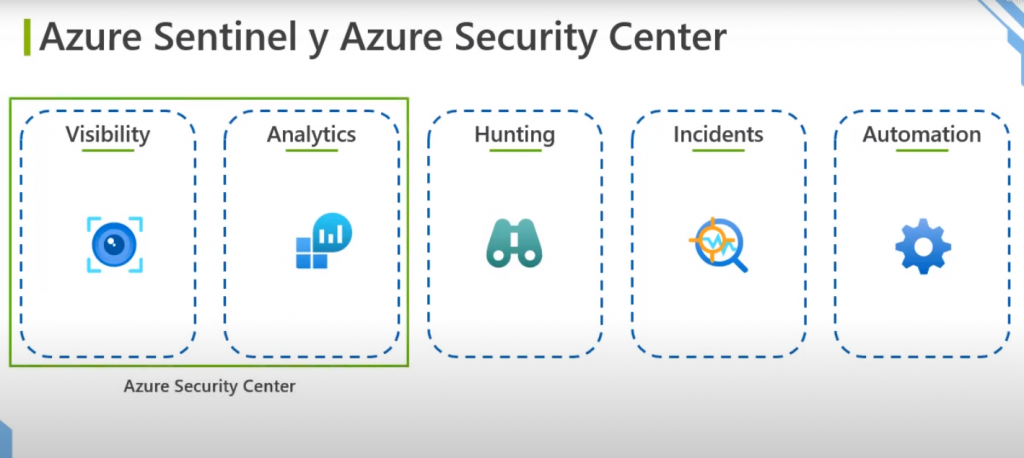

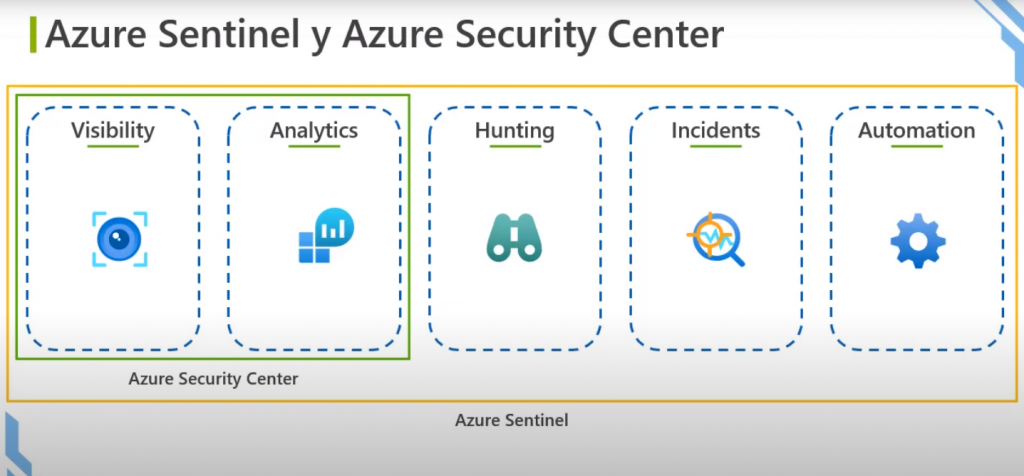

- parece que Azure Security Center y Azure Sentinel son lo mismo pero no, las operaciones de seguridad que se ejecutan en un centro de datos son:

- Visibility: primero se recopila información de los diferentes servicios o recursos

- Analytics: cuando se analizan los datos y se detecta una amenaza

- Hunting: se analiza desde donde se generó y se protege el entorno

- Incidents: Se investiga la amenaza y se compara con las listas de incidentes preestablecidos

- Automation: y se genera una respuesta automática de solución

- Ambas herramientas trabajan juntas ya que Azure Security Center se encarga de supervisar los recursos y servicios y analizar y identificar posibles amenazas

- Pero Azure Sentinel se encarga de analizar los recursos, identificar amenazas, investigar la fuente del problema, identificar el tipo de incidente y generar una respuesta automática

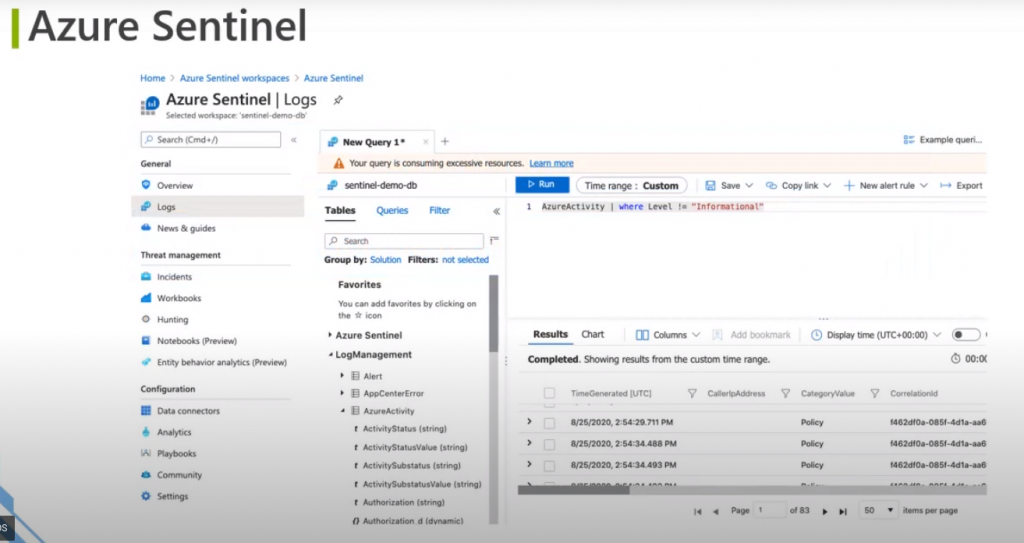

- Si deseamos utilizar Azure Sentinel lo primero que debemos hacer es obtener los datos fuentes de recopilación de información y los conectores de datos sirven justamente para esto y existen para muchos tipos de datos

- Una vez configuramos los conectores debemos ver los datos que se almacenan mediante Logs Analytic y se pueden utilizar consultas Custo para obtener los datos

- Luego para visualizar los datos utilizamos los Workbooks que tulizan consultas Custo

- Y no solo tenemos estos análisis sino que Sentinel también crea sus propios análisis con aprendizaje automático propiedad de Microsoft y nos enviará una notificación cuando detecte una amenaza

- también permite al usuario buscar actividades sospechosas, existen unas consultas de búsquedas integradas que puede utilizar o crear las suyas, además permite conectarse con noteBook donde puede encontrar ejemplos de consultas

- Cuando se detecta una amenaza se crea un incidente y Azure puede generar una acción como cambiar el estado o transferir el incidente a usuarios para su investigación

- Para poder responder a los incidentes de forma automática permite configurar las respuestas con Logic Apps para crear investigación, análisis, notificación o corrección

Unidad 4: Almacenamiento y administración de secretos mediante Azure Key Vault

A medida que Tailwind Traders compila sus cargas de trabajo en la nube, debe controlar con cuidado la información confidencial, como contraseñas, claves de cifrado y certificados. Esta información debe estar disponible para que una aplicación funcione, pero podría permitir que un usuario no autorizado accediera a los datos de la aplicación.

Azure Key Vault es un servicio en la nube centralizado para almacenar los secretos de la aplicación en una única ubicación central. Proporciona un acceso seguro a la información confidencial mediante capacidades de control de acceso y registro.

¿Qué puede hacer Azure Key Vault?

Azure Key Vault puede ayudar a:

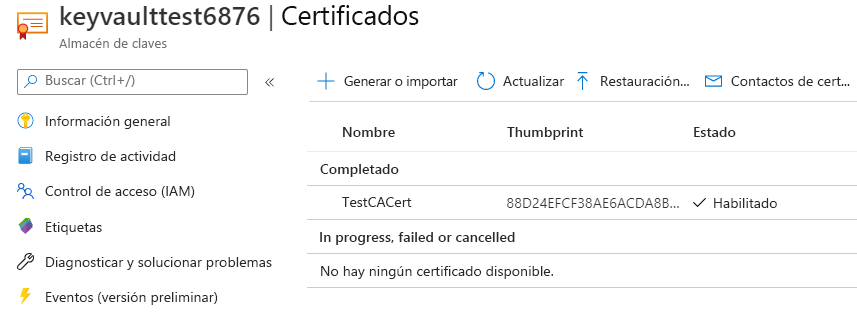

- Administración de secretos Puede usar Key Vault para almacenar de forma segura y controlar exhaustivamente el acceso a tokens, contraseñas, certificados, claves de API y otros secretos.

- Administración de claves de cifrado Puede usar Key Vault como solución de administración de claves. Key Vault facilita la creación y el control de las claves de cifrado que se emplean para cifrar los datos.

- Administración de certificados SSL/TLS Key Vault permite aprovisionar, administrar e implementar los certificados públicos y privados de Capa de sockets seguros/Seguridad de la capa de transporte (SSL/TLS) de los recursos de Azure y los recursos internos.

- Almacenamiento de secretos basado en módulos de seguridad de hardware(HSMs) Estas claves y secretos se pueden proteger mediante software o con dispositivos HSM validados por FIPS 140-2 de nivel 2.

Este es un ejemplo donde se muestra un certificado que se usa para realizar pruebas en Key Vault.

¿Cuáles son las ventajas de Azure Key Vault?

Las ventajas del uso de Key Vault incluyen:

- Secretos de aplicación centralizados La centralización del almacenamiento de los secretos de la aplicación permite controlar su distribución y reduce las posibilidades de que se filtren accidentalmente.

- Almacenamiento seguro de secretos y claves Azure usa algoritmos estándar del sector, longitudes de clave y HSM. El acceso a Key Vault requiere una autenticación y autorización adecuadas.

- Supervisión y control del acceso Con Key Vault, puede supervisar y controlar el acceso a los secretos de la aplicación.

- Administración simplificada de sectores de aplicación Key Vault facilita la inscripción y la renovación de certificados de entidades de certificación (CA) públicas. También puede escalar verticalmente y replicar contenido dentro de las regiones y usar herramientas de administración de certificados estándar.

- Integración con otros servicios de Azure Puede integrar Key Vault con cuentas de almacenamiento, registros de contenedor, centros de eventos y muchos más servicios de Azure. Después, estos servicios pueden hacer referencia de forma segura a los secretos almacenados en Key Vault.

MCT: Video 4.1.3: Azure Key Vault Center

- Azure Key Vault es un almacén de secretos, un servicio de la nube centralizado que permite almacenar secretos de aplicaciones, valores de configuración como contraseñas y cadenas de conexión, certificados o claves criptográficas

- para mantenerlos los almacena en una ubicación central y ofrece un acceso seguro y control de permisos y un registro de acceso

- ventajas

- Separación de la información sensible: al separar estos datos de la aplicación

- Acceso restringido con directivas de acceso: solo a través de directivas de seguridad las aplicaciones pueden acceder a los datos

- Almacenamiento centralizado de secretos: permite que los cambios necesarios se den en un solo lugar

- Registro y Supervisión: registra quien y cuando se acceden a los datos

- Ayuda a solucionar:

- Administración de secretos, permite controlar a asegurar datos sensibles como token, certificados, claves de API,etc

- Se puede utilizar como un administrador de claves para cifrado de datos

- Administración de certificados tanto públicos como privados que se utilizan en la capa de transporte

- Sirve para almacenar datos de las aplicaciones y no datos secretos de los usuarios

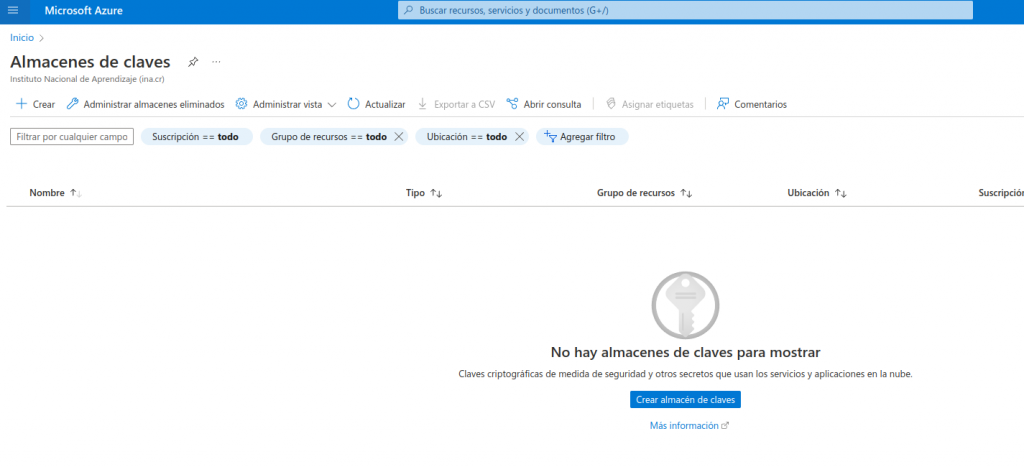

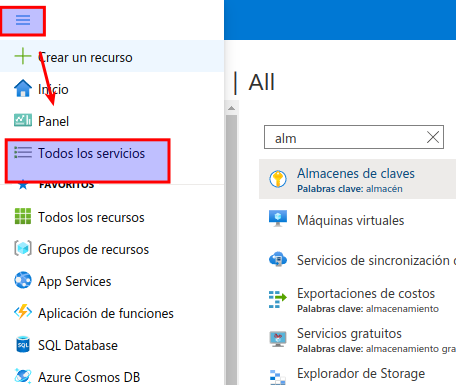

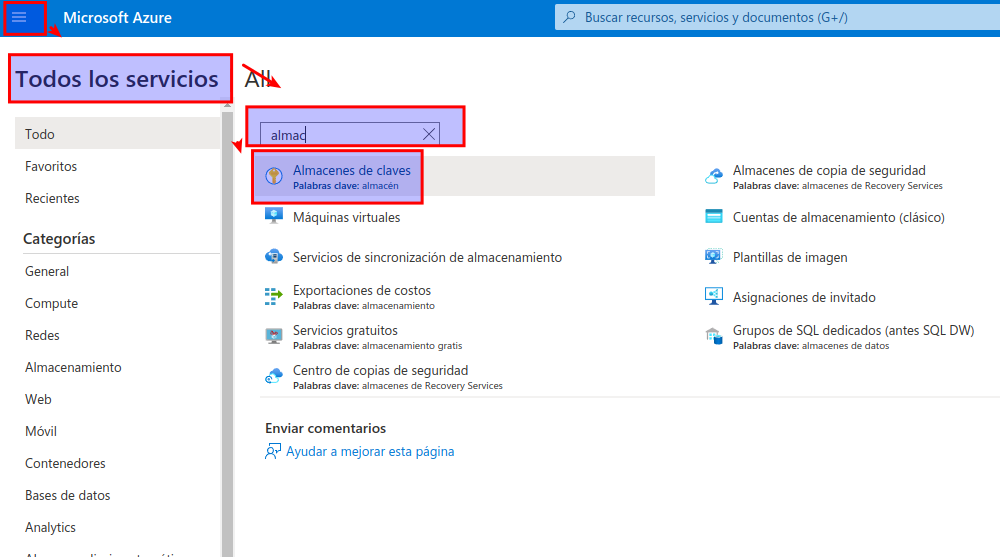

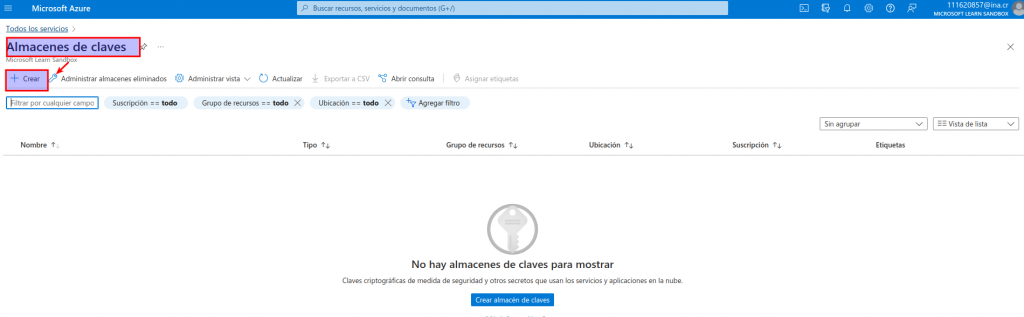

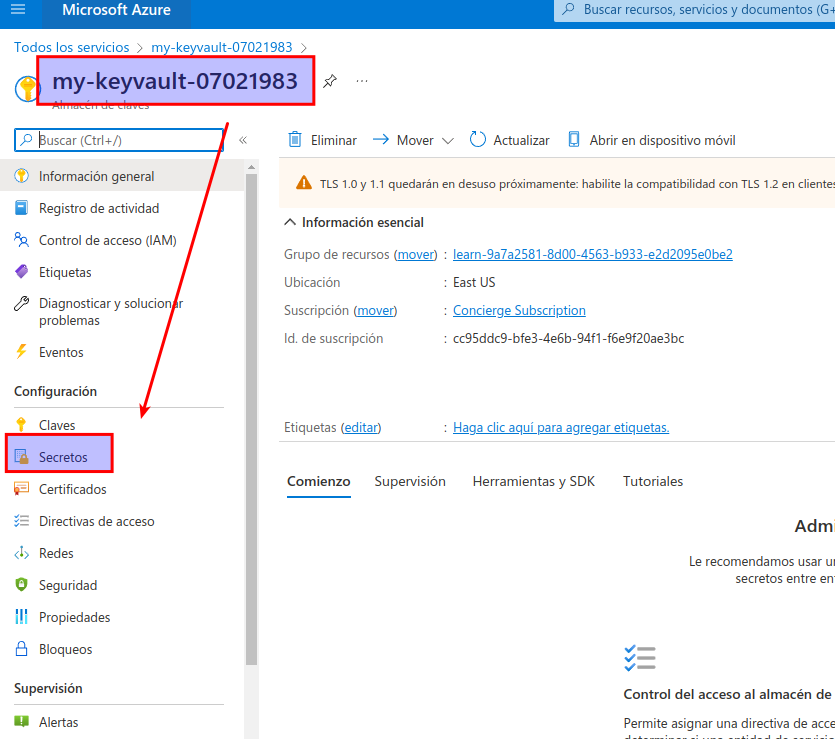

- Para acceder debe buscar «Almacén de claves»

- Debemos darle crear para crear un almacén donde se almacenará nuestro secreto

- Se crea el almacén

- Una vez creado el recurso podemos seleccionar el tipo de clave a almacenar

- Por ejemplo «Secretos» y podemos darle «Generar»

- Una vez creado

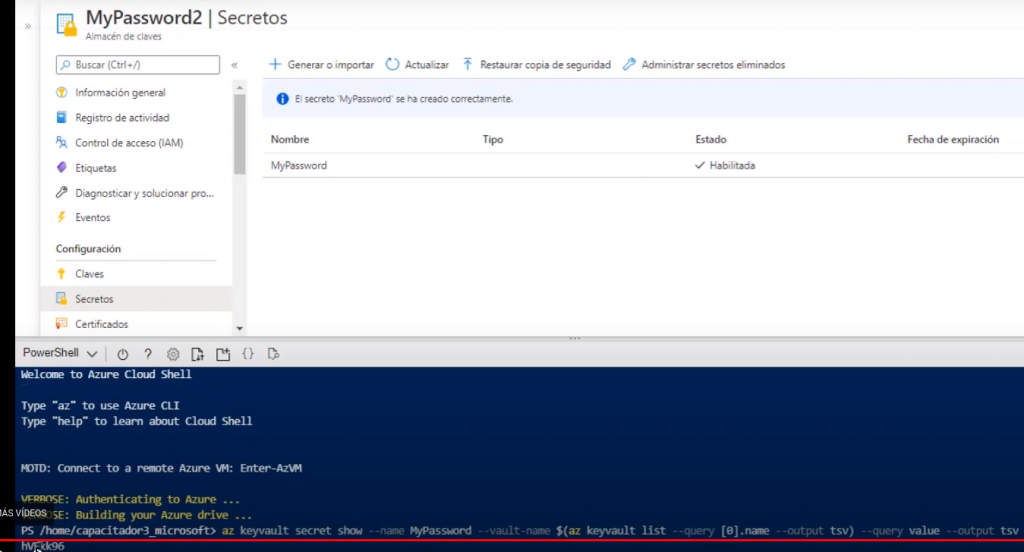

- Para acceder al él abrimos la PowerShell Cloud

az keyvault secret show \

--name MyPassword \

--vault-name my-keyvault-NNN \

--query value \

--output tsv- Y así podemos obtener el secreto

Unidad 5: Ejercicio: Administración de una contraseña en Azure Key Vault

En este ejercicio se agrega una contraseña a Azure Key Vault. Una contraseña es un ejemplo de información confidencial que se debe proteger. Luego se lee la contraseña desde Azure Key Vault para comprobar que es accesible.

En la práctica, hay varias maneras de agregar secretos y de leer secretos en Key Vault. Puede usar Azure Portal, la CLI de Azure o Azure PowerShell. Mediante el lenguaje de programación que prefiera, las aplicaciones también pueden acceder de forma segura a los secretos que necesiten.

En este caso se crea un secreto en Key Vault mediante Azure Portal. Luego se accede al secreto desde el portal y desde la CLI de Azure en Azure Cloud Shell.

La CLI de Azure es una manera de trabajar con recursos de Azure desde la línea de comandos o desde scripts. Cloud Shell es una experiencia de shell basada en el explorador para administrar y desarrollar recursos de Azure. Piense en Cloud Shell como una consola interactiva que se ejecuta en la nube.

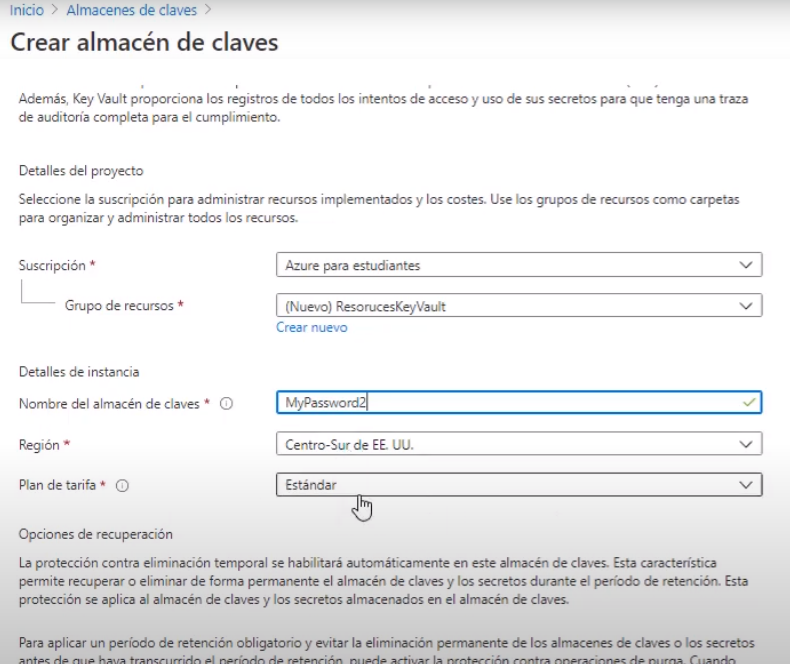

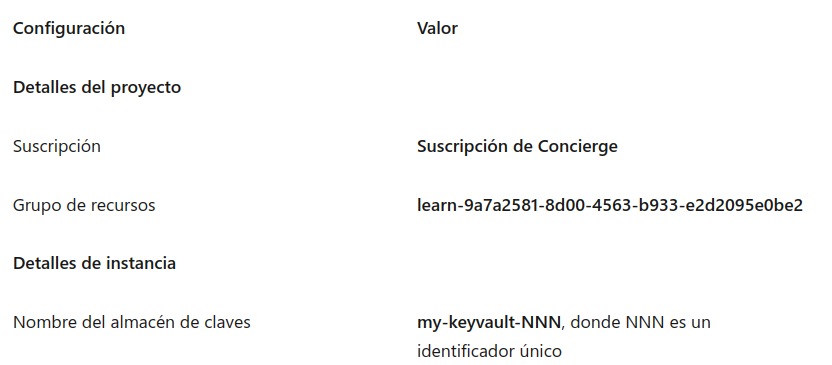

Creación de un Almacén de claves

- Vaya a Azure Portal.

- En el menú de Azure Portal o la página Inicio, en Servicios de Azure, seleccione Crear un recurso. Aparecerá el panel Crear un recurso.

- En la barra de búsqueda, escriba Almacén de claves y, después, seleccione Almacén de claves en los resultados. Aparecerá el panel Almacén de claves.

- Seleccione Crear. Aparece el panel Crear un almacén de claves.

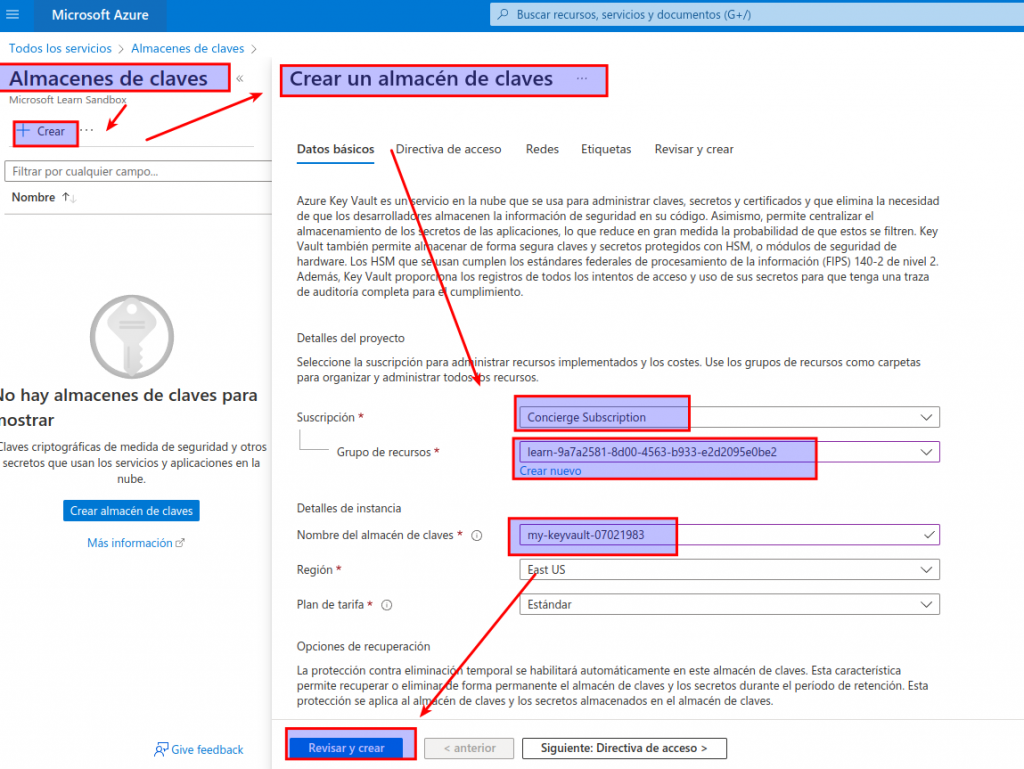

- En la pestaña Aspectos básicos, escriba los valores siguientes para cada opción

NOTA: Reemplace NNN por una serie de números. Esto ayuda a garantizar que el nombre del almacén de claves sea único.

- Acepte las opciones restantes con sus valores predeterminados.

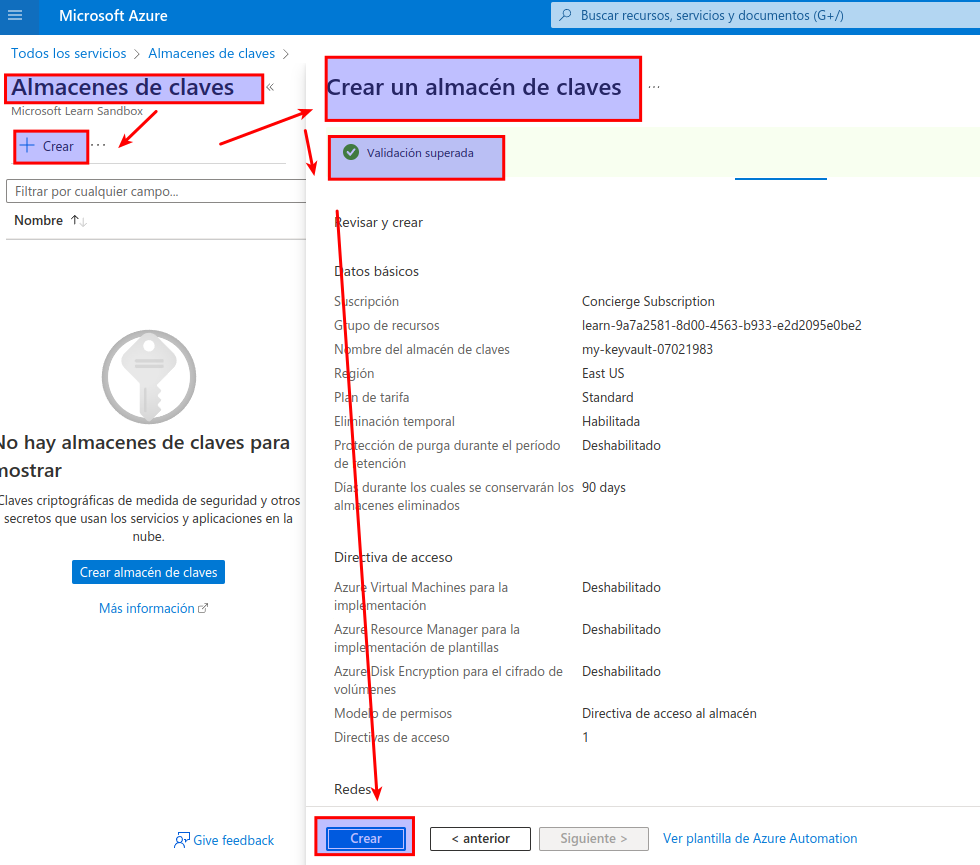

- Seleccione Revisar y crear y, una vez superada la validación, seleccione Crear.

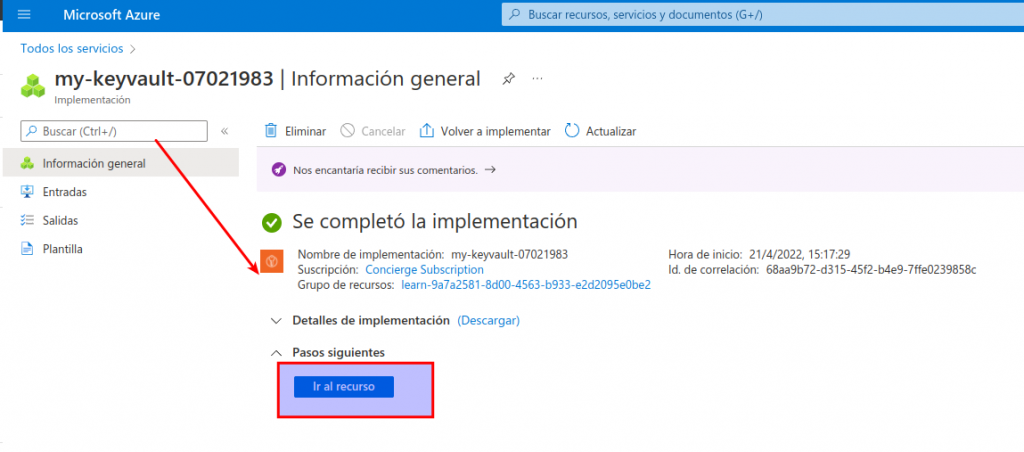

Espere a que la implementación se complete correctamente. - Haga clic en Go to resource (Ir al recurso).

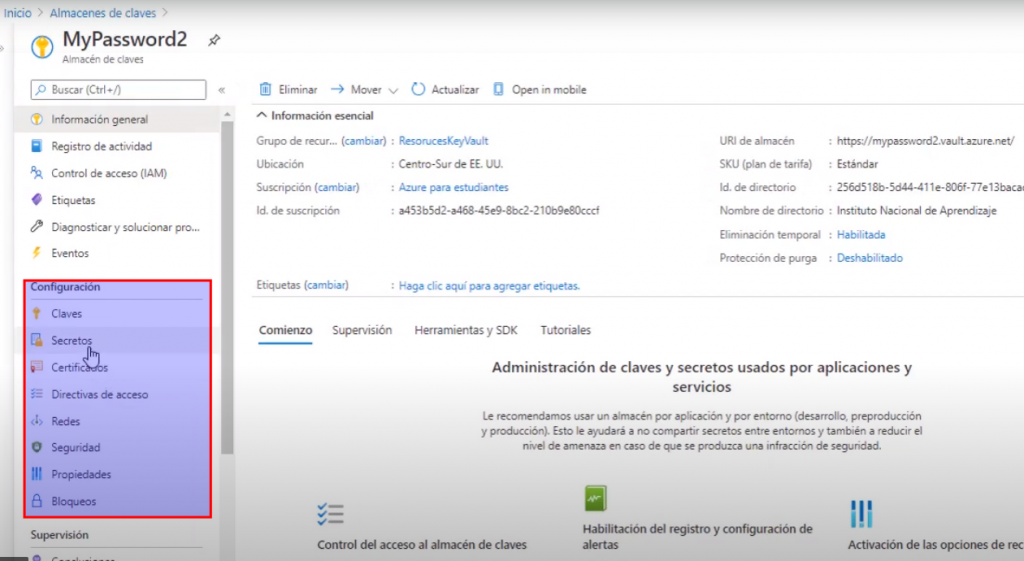

- Observe algunos detalles sobre el almacén de claves.

Por ejemplo, en el campo Vault URI (URI del almacén) se muestra el URI que puede usar la aplicación para acceder al almacén desde la API de REST. - Este es un ejemplo de un almacén de claves denominado my-keyvault-321:

Como paso opcional, puede examinar algunas de las otras características en Configuración, en el panel de menús de la izquierda.

Aunque inicialmente están vacías, aquí encontrará ubicaciones donde puede almacenar claves, secretos y certificados.

Nota

La suscripción de Azure es la única que está autorizada a acceder a este almacén. En Configuración, la característica Directivas de acceso permite configurar el acceso al almacén.

Pasos:

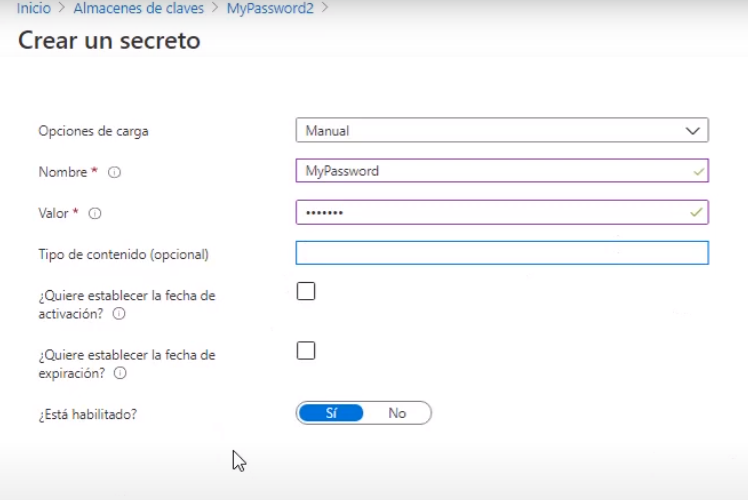

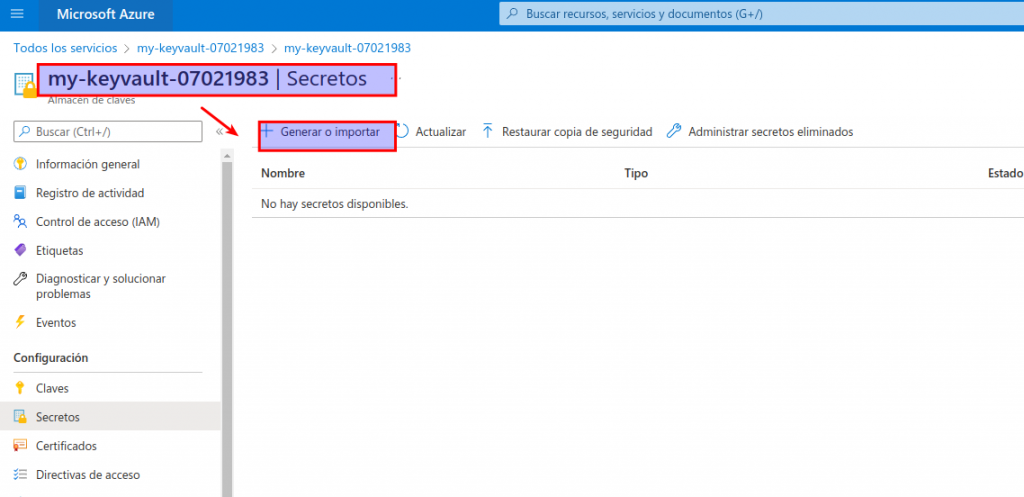

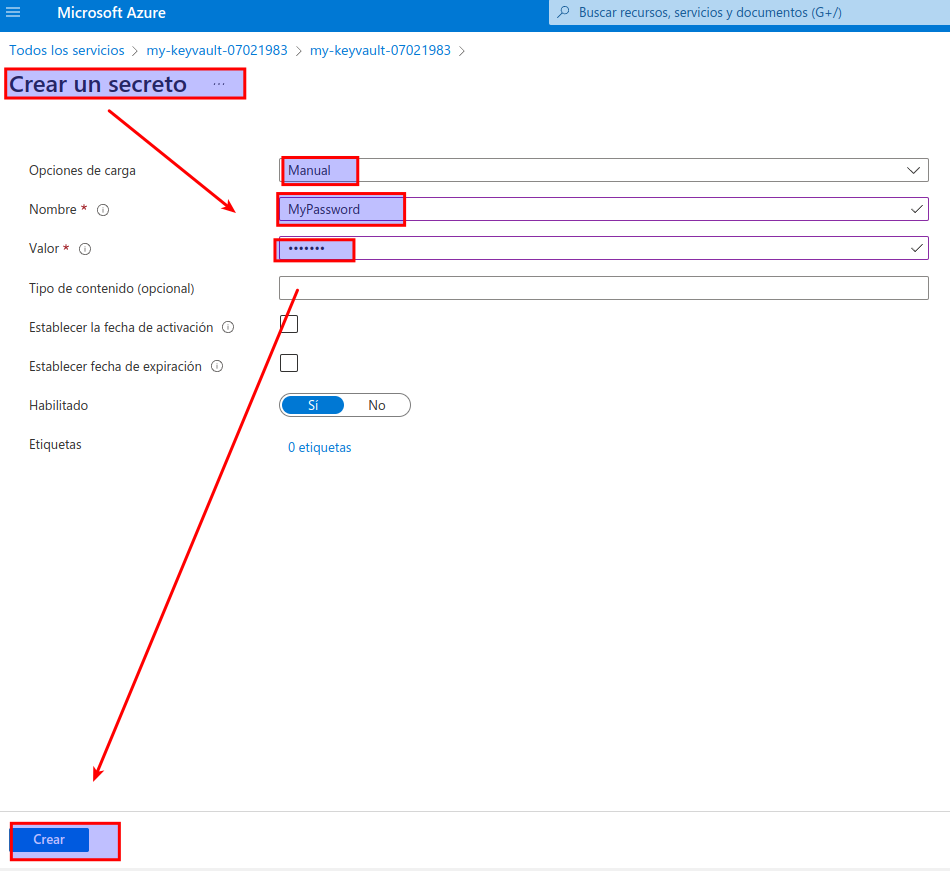

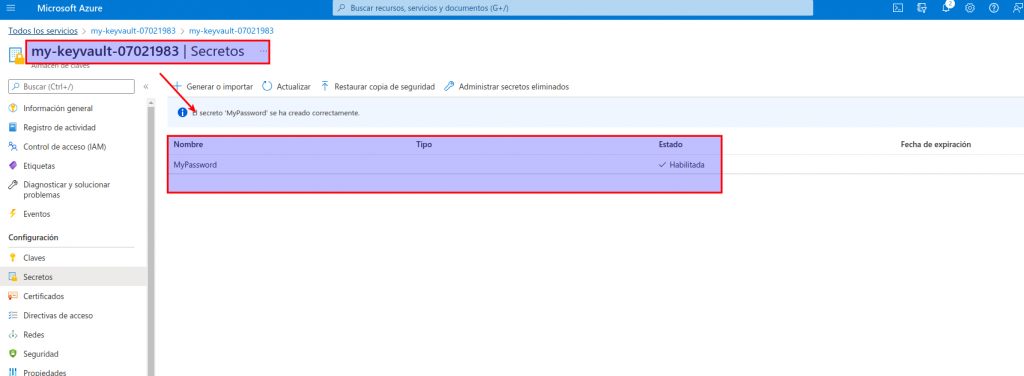

Adición de una contraseña al almacén de claves

En el panel de menús de la izquierda, en Configuración, seleccione Secretos. Aparecerá el panel del almacén de claves.

En la barra de menús superior, seleccione Generar/Importar. Aparecerá el panel para crear un secreto.

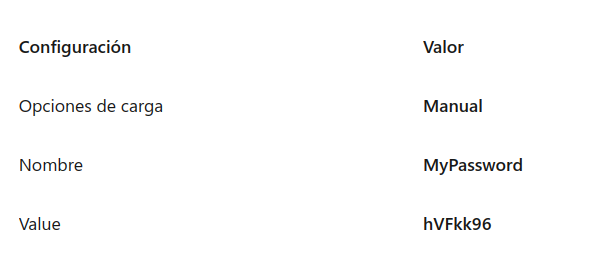

- Rellene los siguientes valores para cada configuración.

Acepte las opciones restantes con sus valores predeterminados. Tenga en cuenta que puede especificar propiedades como la fecha de activación y la de expiración. También puede deshabilitar el acceso al secreto.

Seleccione Crear.

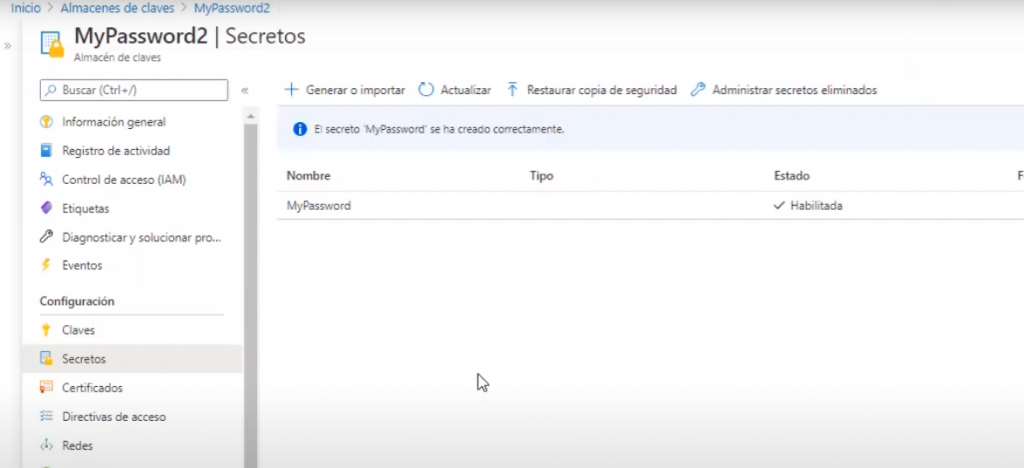

Mostrar la contraseña

Aquí se accede a la contraseña del almacén de claves dos veces. En primer lugar se accede desde Azure Portal. Luego se accede desde la CLI de Azure.

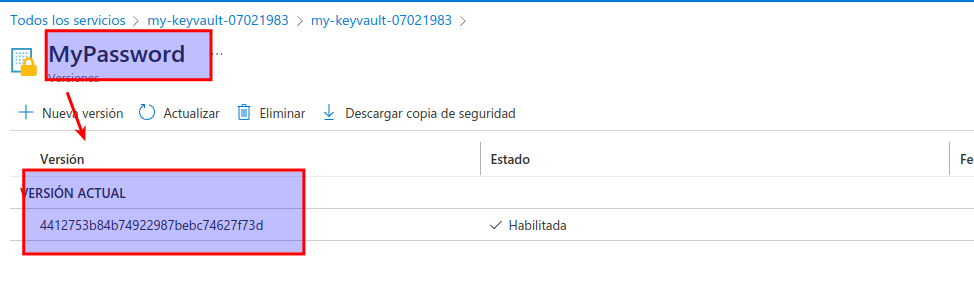

En el panel Almacén de claves/Secretos, seleccione MyPassword. Aparecerá el panel MyPassword/Versiones. Se ve que la versión actual está habilitada.

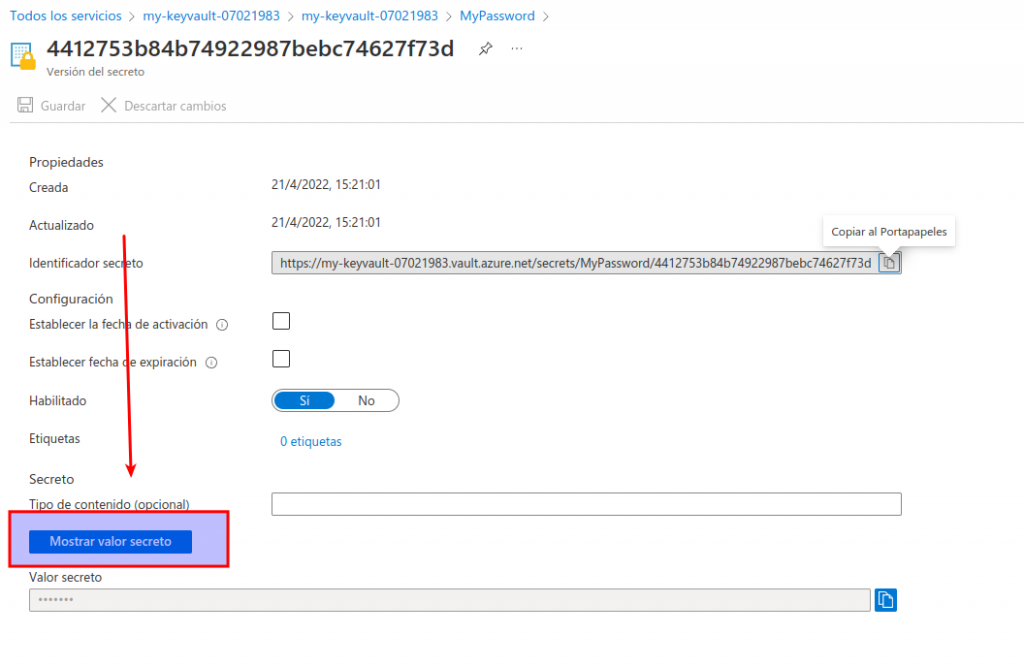

Seleccione la versión actual. Aparecerá el panel Versión del secreto.

En Identificador secreto se ve un URI que ahora puede usar con las aplicaciones para acceder al secreto. Recuerde que solo las aplicaciones autorizadas pueden acceder a este secreto.

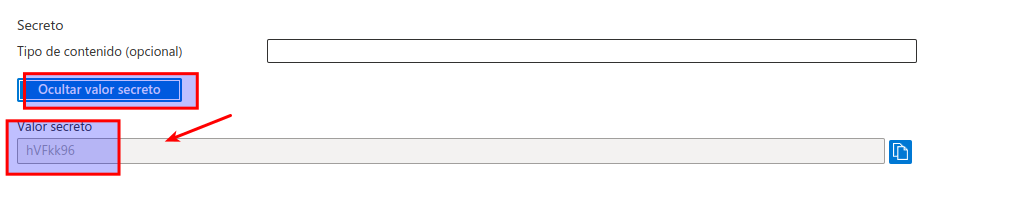

Seleccione Mostrar valor secreto. Se muestra el valor único de esta versión de la contraseña.

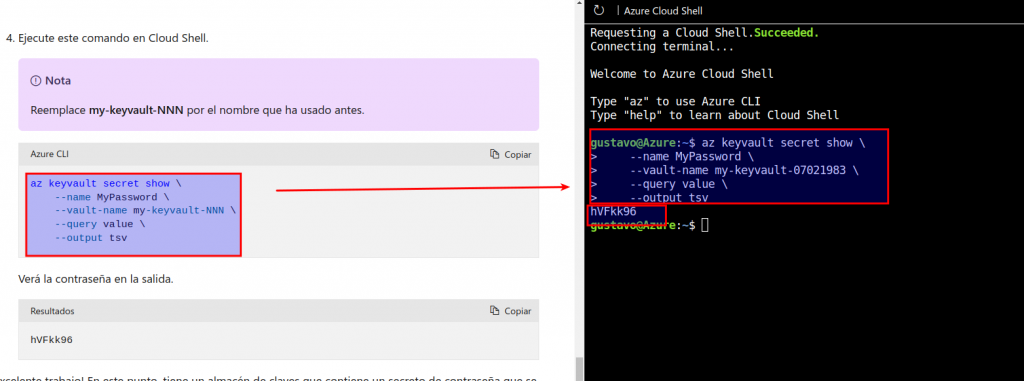

Ejecute este comando en Cloud Shell.

az keyvault secret show \

--name MyPassword \

--vault-name my-keyvault-07021983 \

--query value \

--output tsv

¡Excelente trabajo! En este punto, tiene un almacén de claves que contiene un secreto de contraseña que se almacena de forma segura para su uso con las aplicaciones.

Unidad 6: Hospedaje de máquinas virtuales de Azure en servidores físicos dedicados mediante Azure Dedicated Host

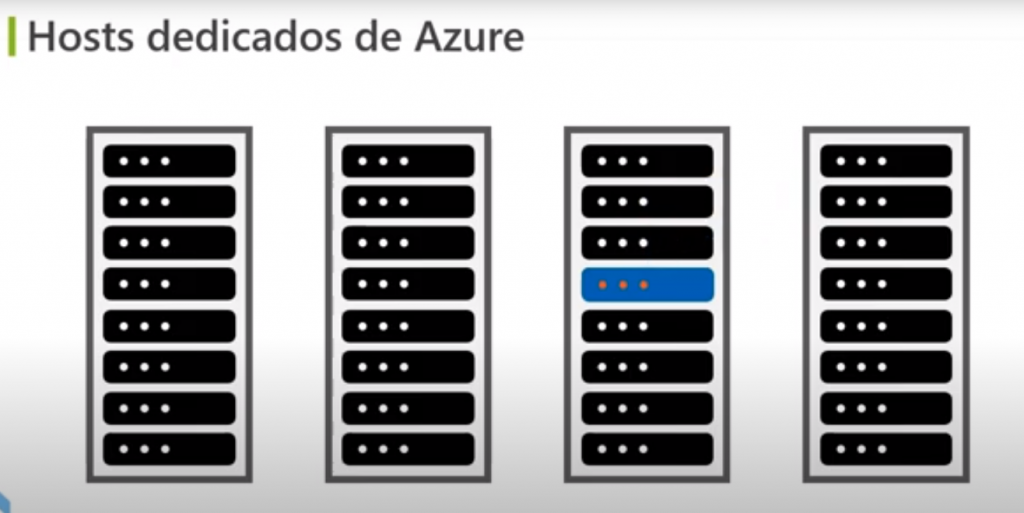

En Azure, las máquinas virtuales (VM) se ejecutan en hardware compartido administrado por Microsoft. Aunque el hardware subyacente se comparte, las cargas de trabajo de las máquinas virtuales están aisladas de las que ejecutan otros clientes de Azure.

Algunas organizaciones deben ajustarse a un cumplimiento normativo que las obliga a ser el único cliente que usa el equipo físico en el que se hospedan sus máquinas virtuales. Azure Dedicated Host proporciona servidores físicos dedicados para hospedar las máquinas virtuales de Azure para Windows y Linux.

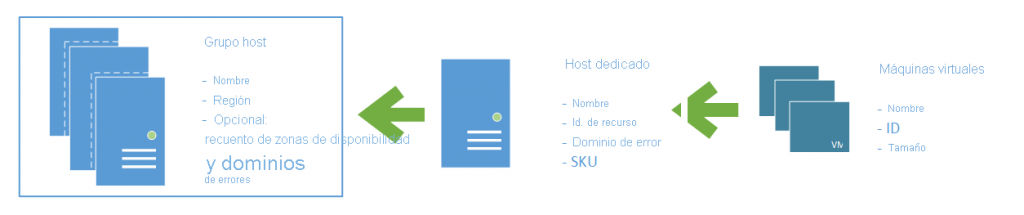

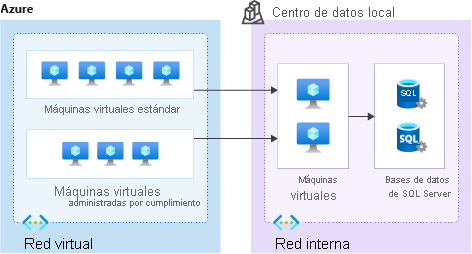

Este es un diagrama en el que se muestra la relación entre las máquinas virtuales y los hosts dedicados y los grupos host. Un host dedicado se asigna a un servidor físico en un centro de datos de Azure. Un grupo host es una colección de hosts dedicados.

¿Cuáles son las ventajas de Azure Dedicated Host?

- Ofrece visibilidad y control sobre la infraestructura de servidor que ejecuta las máquinas virtuales de Azure.

- Ayuda a satisfacer requisitos de cumplimiento mediante la implementación de las cargas de trabajo en un servidor aislado.

- Permite elegir el número de procesadores, capacidades de servidor, series de máquinas virtuales y tamaños de máquina virtual dentro del mismo host.

Consideraciones de disponibilidad de Dedicated Host

Después de aprovisionar un host dedicado, Azure lo asigna al servidor físico en el centro de datos en la nube de Microsoft.

Para lograr una alta disponibilidad, puede aprovisionar varios hosts en un grupo host e implementar las máquinas virtuales en este grupo. Las máquinas virtuales en hosts dedicados también pueden aprovechar las ventajas del control de mantenimiento. Esta característica permite controlar cuándo se producen las actualizaciones de mantenimiento regulares, dentro de una ventana gradual de 35 días.

Consideraciones sobre precios

Se cobra por host dedicado, con independencia de cuántas máquinas virtuales se implementen en él. El precio del host se basa en la familia de máquinas virtuales, el tipo (tamaño de hardware) y la región.

Las licencias de software, el almacenamiento y el uso de red se facturan por separado al host y las máquinas virtuales. Para obtener más información, vea Precios de Azure Dedicated Host.

MCT: Video 4.1.4: Azure Dedicated Host

- Azure Dedicate Host es un servicio que permite alojar una o varias MV Windows o Linux de un solo inquilino dentro de un equipo físico que esta hospedado en los centros de datos de Microsoft pero estan disponible para el inquilino

- Y permite crear tantas MV como lo permita el hardware del equipo

Ventajas:

- Aislamiento del hardware a nivel físico, es decir solo las MV del inquilino se alojaran en él ya que es hardware dedicado, aunque esl servidor se encuentra en las centros de datos de Azure y comparten la red,

- Se cuenta con un control de mantenimiento de Azure, aunque las tareas de mantenimiento de Azure no impactan las MV’s si podrían afectar las cargas de trabajo temporalmente

- Se tiene el beneficio híbrido de Azure donde el cliente se puede traer sus propias licencias de Windows y SQL creando un ahorro en la facturación

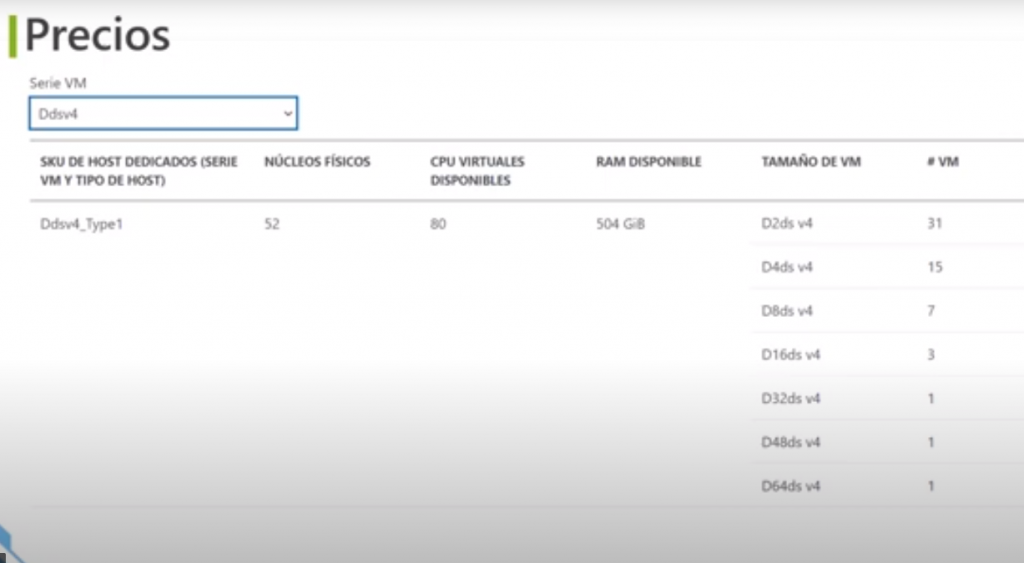

Grupos, host y Máquinas Virtuales

- Un «grupo de Hosts» es un recurso que representa un conjunto de hosts dedicados y se pueden crear en una región y en una zona de disponibilidad

- Un «Host Dedicado» se almacena en un grupo de hosts que son los servidores dedicados, un Host tiene una SKU que describe que tamaño de MV’s se pueden crear en él, es decir no se pueden crear MV’s de diferentes series sino solamente de la que hayamos seleccionado a la hora de configurarlo

- «MV’s»: son crear de las misma manera con el portal de Azure pero en los pasos de configuración la asignamos a nuestros hosts dedicados xq si no se crea en un hosts de Azure con infraestructura compartida

- A los clientes se les cobra por hosts dedicados sin importar la cantidad de MV’s, el precio del hosts se establece según la familia, el tipo y la región de la MV y la MV más grande admitida en el hosts

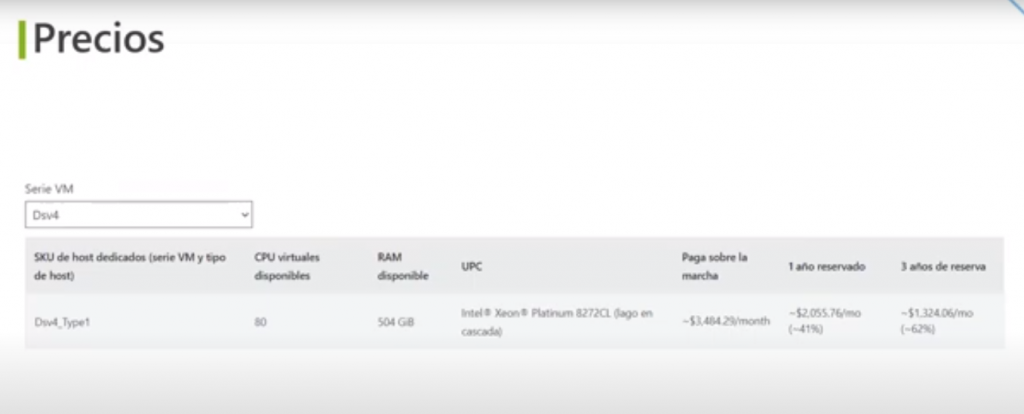

- Por ejemplo tenemos el siguiente SKU para un hots dedicado en Azure que cuenta con 80 CPU’s virtuales y 504GB de RAM

- Podemos ver que se establecen 3 precios por un meses (que como es por consumo pueden ser por ejemplo 2 semanas) y si reservamos el servicios por un año o 3

- A continuación podemos ver la cantidad de MV’s que podemos crear en el hosts dedicado

- Entonces no importa cuantas MV’s tenga o si se utilizaron o no se cobra por el hosts dedicado y otros servicios como almacenamiento, licencias y uso de la red se cobran por separado

Unidad 7: Prueba de conocimientos

Considere el siguiente escenario:

Tailwind Traders va a migrar su sistema de pago en línea desde su centro de datos a la nube. El sistema de pago consta de máquinas virtuales (VM) y bases de datos de SQL Server.

Estos son algunos requisitos de seguridad que la empresa identifica a medida que planea la migración:

- Quieren garantizar un buen nivel de seguridad en todos los sistemas, tanto en Azure como en el entorno local.

- En el centro de datos, se necesita un certificado TLS para el acceso a las máquinas virtuales. La empresa necesita una ubicación para almacenar y administrar sus certificados de forma segura.

Estos son algunos requisitos adicionales relacionados con el cumplimiento normativo:

- Tailwind Traders debe almacenar determinados datos de los clientes en el entorno local, en su centro de datos.

- En el caso de ciertas cargas de trabajo, la empresa debe ser el único cliente que ejecute máquinas virtuales en el hardware físico.

- Solo se deben ejecutar aplicaciones empresariales aprobadas en cada máquina virtual.

Vea el siguiente diagrama que muestra la arquitectura propuesta.

En Azure, Tailwind Traders va a usar tanto máquinas virtuales estándar como máquinas virtuales que se ejecutan en hardware físico dedicado. En el centro de datos, la empresa ejecutará máquinas virtuales que se pueden conectar a bases de datos dentro de su red interna.

Elija la respuesta más adecuada para cada pregunta. Después, seleccione Comprobar las respuestas.